Il Vulnerability Assessment è fondamentale nella difesa delle reti e dei dati aziendali

In un contesto in cui gli attacchi informatici sono in continuo aumento e costituiscono una reale minaccia per la sicurezza delle reti, delle infrastrutture ICT e dei dati in esse contenuti, la sicurezza informatica è una priorità fondamentale, che tiene costantemente impegnate tutte le organizzazioni, pubbliche e private, grandi o piccole che siano. Le minacce informatiche sono sempre più sofisticate, il cyber crimine organizzato non si ferma davanti a nulla e sfrutta qualsiasi tipo di vulnerabilità presente nei sistemi informatici per lanciare il suo attacco e penetrare le difese.

Sempre più aziende si rivolgono quindi a professionisti specializzati in sicurezza informatica in grado di scoprire le possibili vulnerabilità dell’infrastruttura IT e mettere in atto soluzioni per contrastare potenziali attività malevoli. In questo senso, il Vulnerability Assessment emerge come elemento fondamentale nella difesa delle reti e dei dati aziendali.

Cos’è il Vulnerability Assessment e perché è utile per la sicurezza informatica

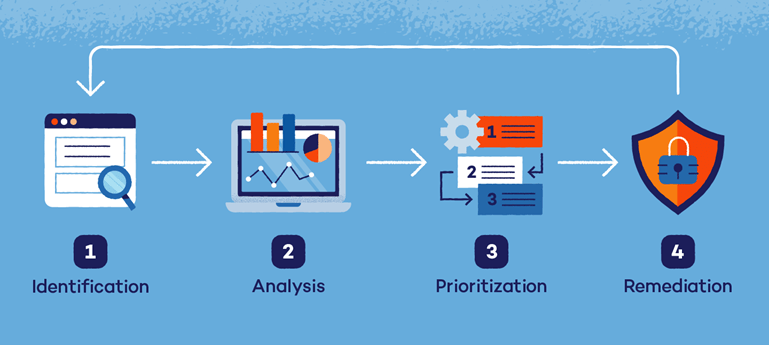

Il Vulnerability Assessment è un processo proattivo volto a identificare e valutare le vulnerabilità presenti nei sistemi informatici, nelle reti, nei dispositivi e nelle applicazioni aziendali. Questa metodologia di analisi consente alle organizzazioni di individuare eventuali punti deboli, che potrebbero essere sfruttati dai cyber criminali per portare il loro attacco e di adottare quindi le misure preventive necessarie per mitigare i rischi. Le vulnerabilità, infatti, possono rappresentare la porta di ingresso per il furto di dati, informazioni e altre attività dannose e illecite, ecco perché la loro individuazione è così importante per garantire proattivamente la sicurezza dell’infrastruttura IT e delle informazioni in essa contenute.

Come si effettua il Vulnerability Assesment?

L’individuazione e la valutazione delle vulnerabilità viene effettuata in primis attraverso un’analisi dettagliata dello stato della rete e dei servizi esistenti e successivamente attraverso l’utilizzo di strumenti quali ad esempio i vulnerability scanner, che scansionano server, reti wireless, database, dispositivi di rete, software e applicazioni utilizzate dall’azienda, per assicurarsi che funzionino correttamente, siano aggiornate e configurate in modo da garantire la massima sicurezza. Al termine di questa accurata analisi, viene redatto un documento che elenca le vulnerabilità riscontrate, basato su un sistema di valori noto come Common Vulnerability Scoring System.

Per prevenire questi rischi è importante adottare politiche di sicurezza solide, come l’utilizzo di password forti e complesse, la verifica della sicurezza del software e del firmware utilizzati e l’aggiornamento costante del sistema, ma soprattutto è necessario, già in fase di selezione dei sistemi telefonici, mettere in primo piano l’aspetto della sicurezza nella scelta della soluzione. La sicurezza del sistema telefonico non può essere barattata con la sua “presunta” economicità.

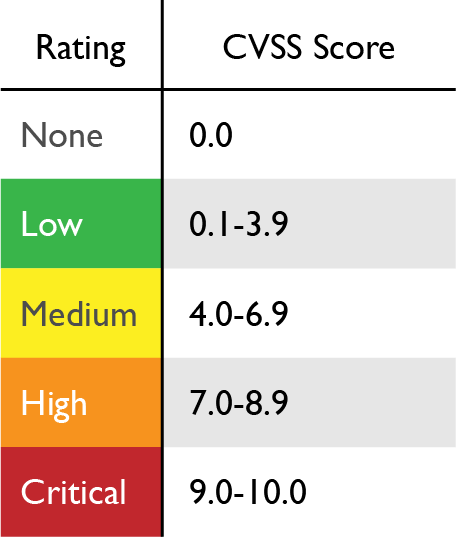

Questo sistema prevede una scala che va da 0 a 10, in base alla gravità della vulnerabilità:

0,1 – 3,9: vulnerabilità di livello basso, nella maggior parte dei casi l’impatto potenziale è trascurabile;

4,0 – 6,9: vulnerabilità di livello medio, lo sfruttamento della vulnerabilità non porta a danni o fughe di dati nell’immediato ma potrebbe fornire un vettore per ulteriori attacchi;

7,0 – 8,9: vulnerabilità alta che potrebbe causare problemi anche gravi nel caso di attacco hacker. Si rendono necessarie azioni per correggere le criticità esistenti;

9,0 – 10: vulnerabilità critica che richiede azioni immediate poiché un attacco hacker causerebbe inevitabilmente danni molto seri sino a compromettere la business continuity e la violazione dei dati aziendali.

L’implementazione regolare del Vulnerability Assessment all’interno dell’infrastruttura ICT aziendale consente di identificare le vulnerabilità esistenti e di valutare il loro livello di rischio. Questo permette alle aziende di adottare continuamente misure correttive mirate, come patch di sicurezza, configurazioni di rete adeguate e politiche di accesso controllate. Attraverso l’individuazione tempestiva delle vulnerabilità, è possibile ridurre il rischio di attacchi hacker e di compromissione dei dati, interruzioni operative e danni finanziari.

Conclusioni:

In un contesto di minacce informatiche in continua evoluzione, il Vulnerability Assessment rappresenta un elemento cruciale per garantire la sicurezza delle infrastrutture ICT aziendali. Effettuando analisi periodiche e approfondite, le organizzazioni possono identificare le vulnerabilità, prendere provvedimenti tempestivi e mantenere un ambiente ICT sicuro e protetto. Attraverso il Vulnerability Assesment si rafforza la sicurezza dei sistemi informativi, valutando la protezione di un’azienda e cercando di anticipare attacchi imprevisti con conseguenze potenzialmente devastanti. Investire nella sicurezza e nel monitoraggio delle vulnerabilità è un passo fondamentale per preservare la continuità operativa e proteggere i dati sensibili dell’azienda da attacchi informatici sempre più sofisticati.