Vulnerability Assessment: cos’è la valutazione del rischio informatico?

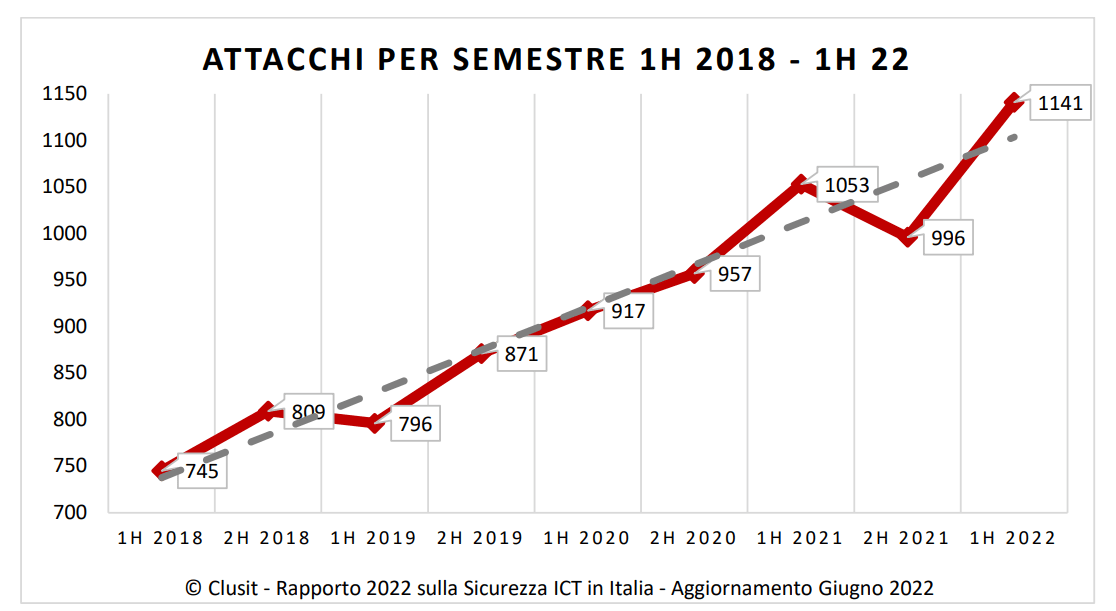

Gli attacchi informatici sono diventati negli ultimi anni una delle preoccupazioni principali per la sicurezza delle aziende di tutto il mondo. Il report di ottobre del 2022 redatto dal Clusit, associazione italiana per la sicurezza informatica, mostra un aumento consistente di attacchi informatici negli ultimi mesi, in particolare nel primo semestre del 2022 l’incremento è stato dell’8,4% rispetto allo stesso periodo dell’anno scorso, già in forte incremento rispetto all’anno precedente.

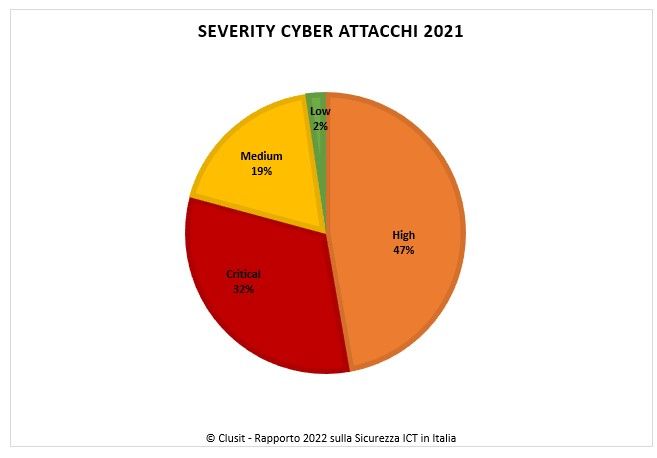

Nello stesso tempo il Clusit evidenza l’aumento della gravità degli attacchi portati alle organizzazioni, sia private sia pubbliche, con danni che possono essere anche di grande portata a livello economico, legale e di prestigio del marchio. Le organizzazioni si devono dunque concentrare sempre più sulla prevenzione degli attacchi attraverso l’identificazione e la riduzione delle proprie vulnerabilità, prima che l’attacco sia sferrato e quindi troppo tardi per evitare danni che possono essere anche irreparabili.

Solo attraverso un’attenta valutazione dei rischi e delle vulnerabilità del sistema informatico, si può prevenire e quindi evitare il verificarsi degli eventi più dannosi. Quando i test di vulnerabilità sono effettuati con regolarità, possono infatti permettere l’identificazione e la correzione di criticità, riducendo il rischio su vasta scala e liberando il personale che può dedicarsi ad altre urgenze.

Come valutare in modo oggettivo il rischio informatico

Il primo passo importante per valutare i rischi della propria organizzazione viene definito Vulnerability Assessment. La valutazione delle vulnerabilità consiste in un processo di mappatura del rischio e dei probabili punti di impatto all’interno della rete internet, dei sistemi informatici e dei servizi aziendali. Le valutazioni di vulnerabilità sono complesse e dettagliate, richiedono un valutatore di fiducia con una buona esperienza nelle procedure e negli strumenti di valutazione della sicurezza, che sia in grado di analizzare la rete aziendale e le minacce specifiche per ogni settore e organizzazione. Queste valutazioni possono essere utilizzate per comprendere lo stato di sicurezza della rete, identificare le minacce e dare priorità alle aree da migliorare, creando un piano per ridurre il rischio di danni provocato da attacchi informatici.

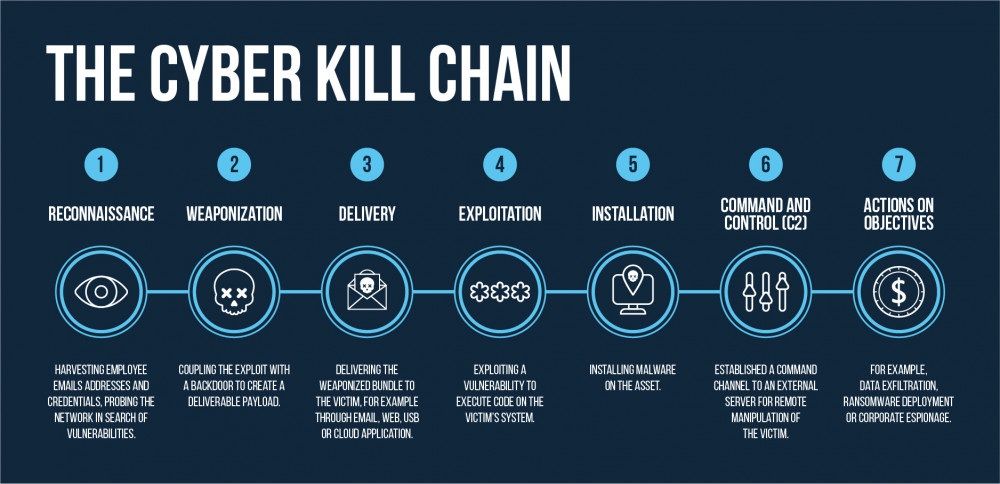

Gli attacchi informatici sono spesso strutturati in maniera molto complessa ed articolata, soprattutto nei casi di cyber kill chain, ossia modelli di attacco strutturati a fasi, il più delle volte così composte:

• Perlustrazione. In questa fase si effettuano delle ricerche e si seleziona l’obiettivo.

• Armamento. Consiste nella creazione di un malware utilizzabile per l’attacco.

• Consegna. Il malware precedentemente creato viene trasmesso all’obiettivo.

• Sfruttamento e installazione. Si fa uso delle vulnerabilità presenti nel sistema per installare il malware.

• Command and Control. Il malware crea un canale di comunicazione tra il sistema infetto e l’autore dell’attacco

• Azioni sugli obiettivi. Comprende tutte le attività che si possono svolgere dopo che i precedenti step sono completati. Possono includere la ricezione di informazioni nascoste oppure la compromissione del sistema informatico aziendale e la conseguente richiesta del riscatto.

Come difendersi dagli attacchi informatici più complessi

La Vulnerability Assessment serve dunque per comprendere quali sono i punti deboli di un sistema informatico. Per eseguire questa analisi ci si affida solitamente a due metodologie standard, l’OWASP (Open Web Application Security Project) e l’OSSTMM (Open Source Security Testing Methodology Manual). In questo modo si segue un metodo consolidato e condiviso dall’intero mondo della cybersecurity.

Grazie a una particolare procedura chiamata Penetration Test è possibile comprendere fino a che punto un hacker o un’organizzazione criminale può spingersi in caso di attacco informatico all’infrastruttura IT. Ciò permette di approfondire eventuali problematiche rilevate dal processo di vulnerability assessment. Il penetration test può essere svolto secondo tre diverse modalità, con caratteristiche e finalità differenti:

Grazie a una particolare procedura chiamata Penetration Test è possibile comprendere fino a che punto un hacker o un’organizzazione criminale può spingersi in caso di attacco informatico all’infrastruttura IT. Ciò permette di approfondire eventuali problematiche rilevate dal processo di vulnerability assessment. Il penetration test può essere svolto secondo tre diverse modalità, con caratteristiche e finalità differenti:

- Black Box Testing. Il test viene eseguito senza aver ricevuto informazioni in precedenza sul sistema di difesa attivo presente nell’infrastruttura IT da testare.

- Grey Box Testing. Il test viene svolto a seguito di una parziale conoscenza della struttura di difesa dell’infrastruttura IT da testare.

- White Box Testing. Il test viene eseguito dopo aver ricevuto informazioni complete sul sistema di difesa attivo nell’infrastruttura IT, a partire dagli schemi di rete fino ai codici sorgente.

È importante dunque scegliere in che modo si ha intenzione di svolgere il test, per valutare correttamente il livello di sicurezza della rete aziendale. Il risultato finale di un assessment test viene poi illustrato tramite un report composto da:

- Executive summary. Consiste in un breve report che riporta le indicazioni da un punto di vista non tecnico.

- Technical Report. Consiste nel report complete ed esteso, che comprende tutti i dettagli tecnici delle criticità individuate e fornisce le soluzioni tecniche per risolvere tali problematiche.

Le minacce informatiche sono in continua evoluzione e le organizzazioni devono essere pronte a rispondere rapidamente. Per questo è necessario disporre di un sistema di difesa informatica efficace. Il primo passo per costruire una barriera di difesa solida e difficilmente penetrabile è la conoscenza dell’azienda e della sua rete. Questo è importante per identificare ciò che deve essere protetto e quali risorse devono avere la priorità nella difesa. Successivamente, sarà necessario mappare i diversi componenti della rete e capire dove esistono vulnerabilità creando così una strategia di difesa efficace.

A chi affidarsi per difendere la propria rete aziendale e i propri assets?

Le cyber minacce sono una preoccupazione crescente per tutte le organizzazioni, grandi o piccole che siano. Gli attacchi stanno diventando sempre più sofisticati e complessi, il che comporta una maggiore sfida per le organizzazioni nell’identificare e rispondere in modo efficace alle minacce. Purtroppo però molte aziende non possiedono le risorse interne per poter fronteggiare in autonomia il rischio informatico. Solo affidandosi a professionisti seri, aggiornati e costantemente impegnati in questo settore è possibile costruire un buon metodo di difesa informatica per la propria organizzazione.